Durante años, un hombre de California hostigó y aterrorizó sistemáticamente a jovencitas mediante aplicaciones de chat, correo electrónico y Facebook. Las extorsionó con fotos y videos de ellas desnudas, y amenazó con matarlas y violarlas. También envió amenazas gráficas y específicas de que llevaría a cabo tiroteos masivos y bombardeos en sus escuelas si no le enviaban fotos y videos sexualmente explícitos.

Buster Hernández, conocido en línea como "Brian Kil", representaba una amenaza tan grave y era tan hábil para ocultar su verdadera identidad que Facebook dio un paso sin precedentes; decidió ayudar al FBI a hackearlo para reunir pruebas que condujeran a su arresto y condena. Facebook trabajó con una compañía externa para desarrollar el exploit y no se lo entregó de manera directa al FBI.; ni siquiera está claro si el FBI sabía que Facebook estaba involucrado en el desarrollo del exploit. Según fuentes dentro de la compañía, esta es la primera y única vez que Facebook ha ayudado a las fuerzas del orden a hackear a un objetivo.

Este caso nunca antes visto de colaboración entre un gigante tecnológico de Silicon Valley y el FBI pone en evidencia las capacidades técnicas de Facebook, una empresa de hackeo externa con la que trabajó Facebook y la policía, y nos lleva a plantearnos preguntas éticas sobre cuándo es apropiado, si es que alguna vez lo es, que las empresas privadas ayuden a hackear a sus usuarios. El FBI y Facebook usaron un exploit de día cero en el sistema operativo de seguridad Tails, que dirige automáticamente todo el tráfico de Internet de un usuario a través de la red de anonimato Tor, para desenmascarar la verdadera dirección IP de Hernández, lo que finalmente condujo a su arresto.

Un portavoz de Facebook le confirmó a Motherboard que trabajó con "expertos en seguridad" para ayudar al FBI a hackear a Hernández.

"El único resultado aceptable para nosotros era que Buster Hernández enfrentara las consecuencias de su abuso hacia las jóvenes", dijo un portavoz de Facebook. "Este fue un caso único, pues estaba usando métodos tan sofisticados para ocultar su identidad, que nos vimos en la necesidad de tomar la media extraordinaria de trabajar con expertos en seguridad para ayudar al FBI a llevarlo ante la justicia".

"Dado que no había otros riesgos de privacidad y el impacto humano era tan grande, no creo que hubiera otra opción".

Algunos ex empleados de Facebook que están familiarizados con la situación le dijeron a Motherboard que las acciones de Hernández eran tan extremas que la compañía consideró que estaba arrinconada y no tuvo más opción que tomar acciones.

"En este caso, no había absolutamente ningún riesgo para los usuarios, excepto para esta persona contra la cual había mucho más que solo una causa probable. Nunca habríamos hecho un cambio que afectara otros, como una puerta trasera en el encriptado", dijo un ex empleado de Facebook con conocimiento del caso. "Dado que no había otros riesgos de privacidad y el impacto humano era tan grande, no creo que hubiera otra opción".

Sin embargo, según varios empleados y ex empleados de Facebook con los que habló Motherboard, la decisión causó mucha controvertida dentro de la empresa. Motherboard prometió mantener el anonimato de varias fuentes en esta historia para que pudieran hablarnos de eventos sensibles protegidos por acuerdos de confidencialidad.

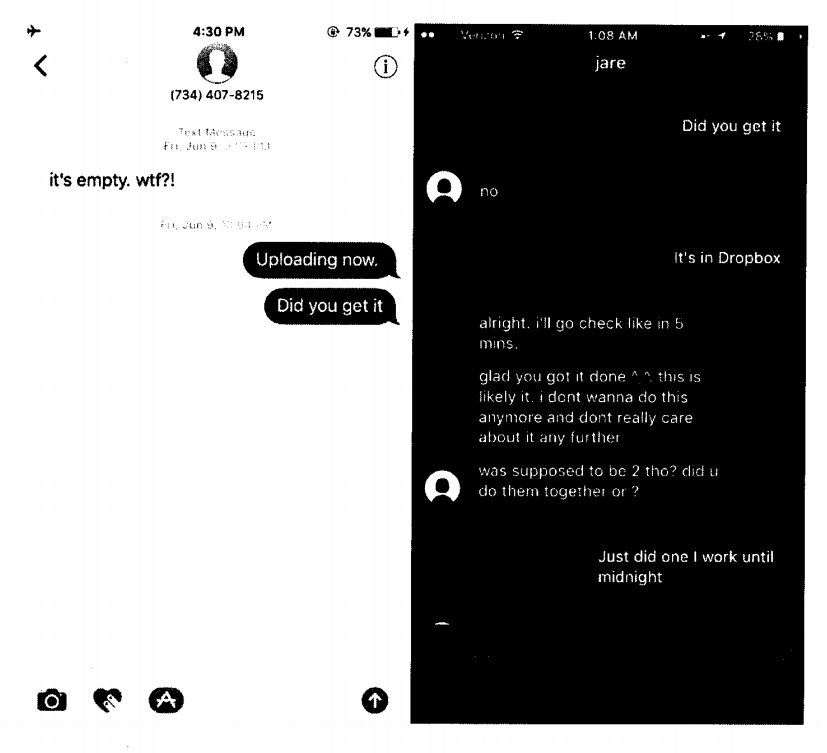

Los crímenes que cometió Buster Hernández fueron atroces. El acta de acusación del FBI es una lectura nauseabunda. Envió mensajes a jóvenes menores de edad en Facebook y les dijo algo como "Hola, tengo que preguntarte algo. Es más o menos importante ¿A cuántos tipos les enviaste tus fotos sucias como para que hasta yo tenga algunas?", según los registros de la corte.

Cuando una víctima respondía, él le exigía que le enviara videos y fotos sexualmente explícitos de sí misma, de lo contrario, le enviaría a sus amigos y familiares las fotos de desnudos que ya tenía de ella (en realidad, no tenía ninguna). Luego, y en algunos casos en el transcurso de meses o años, continuó aterrorizando a sus víctimas con amenazas de hacer públicos los videos y las fotos. Les enviaba a las víctimas amenazas de violación gráficas y extensas. Envió amenazas específicas de que atacaría y asesinaría a las familias de las víctimas, así como de que haría un tiroteo o pondría una bomba en sus escuelas si no continuaban enviándole imágenes y videos sexualmente explícitos. En algunos casos, les dijo a las víctimas que si se suicidaban, publicaría las fotos de sus desnudos en las páginas conmemorativas que hubiera para ellas.

Les dijo a las víctimas: "quiero ser el peor ciberterrorista que haya existido jamás".

"Quiero dejar un rastro de muerte y fuego [en tu preparatoria]", escribió en 2015. "Simplemente ENTRARÉ CAMINANDO MAÑANA SIN SER DETECTADO… mataré a toda tu clase y a ti te dejaré para el final. Me inclinaré sobre ti mientras gritas, lloras y pides clemencia antes de cortarte la maldita garganta de oreja a oreja".

¿Trabajas o trabajaste para Facebook? ¿Trabajas para el FBI o desarrollas herramientas de hackeo para impulsar la aplicación de la ley? Nos encantaría saber más de ti. Puedes comunicarte con Lorenzo Franceschi-Bicchierai de forma segura en Signal al +1917257 1382, en chat OTR con el usuario lorenzofb@jabber.ccc.de, o mediante el correo electrónico lorenzofb@vice.com

Todo el tiempo, él decía que no podía ser atrapado por la policía: "Pensaste que para este momento la policía ya me habría encontrado, pero no pudieron. No tienen idea de cómo hacerlo. La policía es inútil", escribió. "Todos oren por el FBI, nunca podrán resolver este caso. Me muero de risa... Estoy por encima de la ley y siempre lo estaré".

Hernández usaba el sistema operativo de seguridad Tails, que ejecuta el software de anonimato Tor y está diseñado para cifrar y enviar todo el tráfico de un usuario a través de esa red de forma automática, ocultando su dirección IP real de los sitios web o servicios que utiliza. Usando esta herramienta, contactó y hostigó a decenas de víctimas en Facebook durante años hasta 2017, según documentos judiciales. Este sistema operativo también es ampliamente utilizado por periodistas, activistas y disidentes que podrían ser vigilados por la policía y los gobiernos. Un portavoz de Tails dice que su sistema es "usado diariamente por más de 30,000 activistas, periodistas, sobrevivientes de violencia doméstica y ciudadanos preocupados por la privacidad".

Hernández había destacado de forma tal dentro de Facebook que los empleados lo consideraban el peor criminal que jamás haya usado la plataforma, le dijeron dos ex empleados a Motherboard. Según estas fuentes, Facebook asignó especialmente a un empleado para rastrearlo durante aproximadamente dos años y desarrolló un nuevo sistema de aprendizaje automático diseñado para detectar usuarios que crean nuevas cuentas y se acercan a niños en un intento de explotarlos. Ese sistema pudo detectar a Hernández y vincular con él a sus diferentes cuentas seudónimas junto con sus respectivas víctimas, dijeron dos ex empleados de Facebook.

Varias oficinas de campo del FBI estuvieron involucradas en la caza de este depredador. El FBI hizo un primer intento de hackearlo y descubrir su identidad, pero fracasó, ya que la herramienta de hackeo que usaron no estaba diseñada para atacar Tails. Hernández notó el intento de hackeo y se burló del FBI por ello, según los dos ex empleados.

"Todo lo que hicimos fue perfectamente legal, pero no formamos parte de las fuerzas del orden".

El equipo de seguridad de Facebook, dirigido entonces por Alex Stamos, se dio cuenta de que debían hacer más y concluyó que el FBI necesitaba de su ayuda para desenmascarar a Brian Kil. Facebook contrató a una empresa de consultoría de ciberseguridad para desarrollar una herramienta de hackeo, que costó una cantidad de seis cifras. Nuestras fuentes describieron la herramienta como un exploit de día cero, lo cual hace referencia a una vulnerabilidad en el software que sus desarrolladores desconocen. La firma trabajó con un ingeniero de Facebook y escribió un programa que llevaría un exploit, el cual aprovecharía una falla en el reproductor de video de Tails para revelar la verdadera dirección IP de la persona que mirara el video. Finalmente, Facebook se lo dio a un intermediario que entregó la herramienta a los federales, de acuerdo con tres empleados y exempleados que tienen conocimiento de los eventos.

Facebook le dijo a Motherboard que no se especializa en el desarrollo de exploits de hackeo y que no quiere establecer la expectativa con la policía de que esto es algo que hará regularmente. Facebook dice que identificó el enfoque que se usaría, pero no desarrolló el exploit, y que solo acudió a la opción del hackeo después de agotar todas las demás opciones.

Luego, el FBI obtuvo una orden judicial y con la ayuda de una víctima envió un video con el exploit a Hernández. En febrero de este año, el hombre se declaró culpable de 41 cargos, entre los que se incluyen la producción de pornografía infantil, la coerción y coacción de un menor, así como amenazas de asesinato, secuestro y daños. Ahora espera sentencia y probablemente pasará varios años en prisión.

Un portavoz del FBI se negó emitir comentarios para este artículo, alegando que es un "caso en curso", y refirió a Motherboard a la Oficina del Fiscal Federal del Distrito Sur de Indiana, que es donde se procesó a Hernández.

La Oficina del Fiscal de los Estados Unidos en el Distrito Sur de Indiana no respondió a múltiples correos electrónicos y llamadas que le hicimos en busca de comentarios.

ALEX STAMOS, EX JEFE DE SEGURIDAD DE FACEBOOK, DURANTE UNA CHARLA EN UNA CONFERENCIA. (IMAGEN: WIKIMEDIA COMMONS)

Facebook investiga rutinariamente a presuntos delincuentes en su plataforma, desde ciberdelincuentes comunes, hasta acosadores, extorsionistas y personas involucradas en la explotación infantil. Varios equipos en la ciudad de Menlo Park, California, y otras oficinas de la compañía recopilan informes de usuarios y cazan de manera proactiva a estos delincuentes. Estos equipos están compuestos por especialistas en seguridad, algunos de los cuales solían trabajar en el gobierno, incluidos el FBI y el Departamento de Policía de Nueva York, según los perfiles de LinkedIn de los empleados.

Estos empleados están tan orgullosos de su trabajo que al parecer tienen una sala de reuniones donde cuelgan las fotos de los criminales que terminaron siendo arrestados, así como los recortes de periódicos de casos que ellos investigaron, según empleados y ex empleados de Facebook.

No obstante, según todas las fuentes con las que habló Motherboard, esta fue la primera y única vez que Facebook se involucró directamente y ayudó al FBI a atrapar a un presunto delincuente de esta manera, desarrollando una herramienta específicamente para descubrir la identidad de un objetivo. Para algunos empleados y ex empleados de Facebook que no conocían el caso, así como para los que sí lo conocían, esta fue una decisión muy controvesial.

"El precedente de que una empresa privada compre un exploit de día cero para atrapar a un criminal", dijo una fuente que tenía conocimiento de la investigación y el desarrollo del ataque. "Todo ese concepto está jodido [...] es demasiado sospechoso".

Otra fuente dijo :"todo lo que hicimos fue perfectamente legal, pero no formamos parte de las fuerzas del orden".

"Me sorprendería que si las mismas circunstancias se presentaran de nuevo, esto volviera a suceder", agregó.

Por otro lado, un ex empleado de Facebook que tiene conocimiento de la investigación considera que la asociación con la empresa de ciberseguridad y el pago por el desarrollo del exploit estuvo justificado, dado que iban tras un acosador serial de niños.

"Creo que hicieron lo correcto aquí. Pusieron mucho esfuerzo en salvaguardar la seguridad de los niños", dijo el ex empleado, quien pidió permanecer en el anonimato ya que no está autorizado para hablar sobre el caso. "Es difícil pensar en otra compañía que gaste esta cantidad de tiempo y recursos para tratar de reducir el daño causado por un hombre malvado".

“El precedente de que una empresa privada compre un exploit de día cero para atrapar a un criminal. Todo ese concepto está jodido".

El hecho de que el hackeo ocurriera en Tails, no en Facebook, le agrega un matiz ético particularmente espinoso a dicha acción. Si bien este ataque en particular estaba destinado a ser utilizado contra un criminal específico y atroz, el que ese exploit de día cero haya sido entregado a la policía conlleva el riesgo de que sea usado en otros casos menos graves. La seguridad de estos productos no puede verse comprometida para algunos sin comprometerla para todos, por ello las herramientas de hackeo suelen ser secretos muy bien guardados y se venden por grandes sumas. Si caen en las manos equivocadas, podría ser desastroso.

Un portavoz de Tails dijo en un correo electrónico que los desarrolladores del proyecto "no conocían la historia de Hernández hasta este momento y no saben qué vulnerabilidad se utilizó para descubrir su identidad". El portavoz calificó a esto como "información nueva y posiblemente confidencial", y dijo que el exploit es algo de lo que nunca le hablaron al equipo de desarrollo de Tails. Muchos investigadores de seguridad, incluidos los que trabajan en grandes empresas como Google, pasan por un proceso llamado "divulgación coordinada", en el que los investigadores informan a las empresas que han encontrado una vulnerabilidad en su software y les dan tiempo para solucionarlo antes de dar a conocer públicamente tal vulnerabilidad.

En este caso, eso no pasó porque el FBI tenía la intención de aprovechar la vulnerabilidad contra un objetivo en particular.

Durante años, los principales funcionarios encargados de hacer cumplir la ley y los legisladores nos han alertado sobre el problema conocido como "pasar a las sombras", un escenario en el que los delincuentes y los terroristas aprovechan la encriptación para que no los puedan detener ni enjuiciar. Con el aumento del cifrado predeterminado, la policía y los gobiernos están hackeando a sus objetivos con mayor frecuencia para obtener sus comunicaciones y datos.

Un factor que convenció al equipo de seguridad de Facebook de que esto era apropiado, según las fuentes, fue que pronto habría un nuevo lanzamiento de Tails donde el código vulnerable ya había sido eliminado. Efectivamente, esto puso una fecha de vencimiento al exploit, según dos fuentes con conocimiento de la herramienta.

Hasta donde el equipo de Facebook sabía, los desarrolladores de Tails no estaban al tanto de la falla, a pesar de haber eliminado el código defectuoso. Uno de los ex empleados de Facebook que trabajó en este proyecto dijo que el plan era informarle al final del defecto a Tails, pero que se dieron cuenta de que no era necesario porque el código fue reparado de manera natural.

Amie Stepanovich, directora ejecutiva del Silicon Flatirons Center de la Facultad de Derecho de la Universidad de Colorado, dijo que es importante recordar que sin importar contra quien se utilicen las herramientas de hackeo, estas aprovechan vulnerabilidades en el software que pueden ser utilizadas contra personas inocentes.

“Una vulnerabilidad se puede usar contra cualquiera. Puede ser que los delincuentes usen Tails, pero también es una herramienta para activistas, periodistas o funcionarios del gobierno, así como para otras personas que necesitan protegerse de acciones maliciosas", le dijo a Motherboard Stepanovich, un conocido experto en privacidad y seguridad. "Es por eso que es importante tener procesos transparentes en el descubrimiento de vulnerabilidades y su correspondiente solución, incluida la preferencia predeterminada de informarlo a una persona, organización o empresa apropiada".

Según el senador Ron Wyden, que es un observador puntual del uso del hackeo por parte de la policía, este caso plantea preguntas sobre cómo el FBI manejó la herramienta de piratería comprada por Facebook.

"¿El FBI la reutilizó en otros casos? ¿Compartió la vulnerabilidad con otras agencias? ¿Envió el ataque de día cero para su revisión por el Proceso de Equidad de Vulnerabilidades entre agencias?", cuestionó Wyden en un comunicado, refiriéndose al proceso del gobierno que se supone que establece si una vulnerabilidad de día cero debe o no ser informada a los desarrolladores del software donde se encuentra. "Está claro que debe haber mucha más claridad sobre cómo usa el gobierno las herramientas de hackeo y si las reglas vigentes proporcionan la protección adecuada".

Sin embargo, los ingenieros e investigadores de seguridad que tomaron la decisión en ese momento dijeron que realmente no había otra opción.

No hay comentarios.:

Publicar un comentario

Tu Comentario es VALIOSO: